银行系统也可能中招!关于勒索者蠕虫病毒,你关心的都在这

围绕近日备受关注的勒索者蠕虫病毒WannaCry,南方日报记者就大家关心的问题采访了专注于威胁检测防御技术的互联网安全厂商安天,希望为广大互联网用户破解部分的疑团。

1:攻击方是谁?

安天平台目前正在进行分析,尚未有倾向性结论。

2:我是某网站的用户,我想知道该网站是否也受到了感染,从上面下载的资料是否可能受感染?

目前尚未发现该病毒具有替换相关网站文件的属性(但历史上出现过类似的病毒,如欢乐时光蠕虫),从网上下载资料,要在打开主机防护软件实时监控的情况下进行,必须先进行安全扫描。请不要轻易执行任何可疑程序。

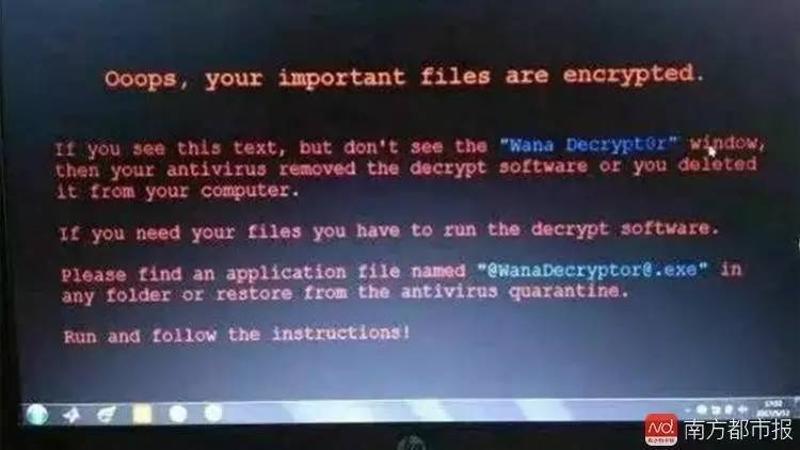

3:若已经中毒,是否所有文件都不可用?能解密么?怎么恢复?

该勒索软件使用PKI算法进行加密,对其具体密码协议和密钥分发机制的原理,我们尚在分析中,从现有信息来看,可以解密的希望非常渺茫。部分软件(如Office)在编辑文件过程中,可能会缓存多次版本,因此不排除使用数据恢复软件能恢复少量数据的可能性。

4:单纯关闭电脑是否能避免被感染?

可以避免被感染,但电脑早晚是要用的,但建议您还是尽快更新补丁,开启防火墙和关闭445端口。

5:我单位当前使用的是某某运营商网络,是否没问题?

在震荡波、冲击波等蠕虫病毒大爆发后,国内一些运营商长期封锁了445和135~139协议族,来阻断该病毒的扫描传播,整体上遏制了该病毒的大面积扩散。但同时,信息系统的使用者和维护者不能把自身的安全性完全寄托在运营商的安全策略上,只要相关漏洞存在,就有严重的安全隐患。因此,必须尽快进行漏洞修补和安全策略加固工作。

6:用无线路由上网是否会中毒?

我们不能确保无线网络运营商一定屏蔽了相关端口,也不能保证使用统一无线路由的其他节点此前未曾被感染。因此无论使用何种上网方式都应该做好安全漏洞修补和安全策略加固工作。

7:手机为电脑开热点会安全点吗?

手机开热点的话,由于手机是一个外部网关,使电脑获得一个内部IP,不会直接被外部感染节点扫描到。但这也可能导致手机设备暴露后,带来其他的安全风险。

8:家庭网络有风险吗?是否只针对企业和教育网等?

从目前所分析出的该病毒的传播策略上看,并没有明确的定向性,也就是说,只要你的终端可能被病毒感染的节点扫描到就会被感染。

9:不联网是否能避免中毒?

在进行相关配置加固和补丁升级前,应避免联网,因此应该先将其他节点断开,用一个打开了防火墙的在线节点下载安天免疫、专杀工具和微软对应补丁,再用U盘或光盘将安天免疫、专杀工具和补丁拷贝到离线系统上,处置升级重启后,再连接互联网。

10:有用户反映手机被感染了吗?有PC用户反映见到的勒索提示与安天报告中的不一致吗?

截止到2017年5月13日下午3点,安天未监控到该家族病毒有移动端的版本。不排除感染了其他类型的恶意代码。另外,见到与安天本次报告不同的勒索者的病毒提示,可能是中了其他家族的勒索者病毒。

11:银行系统是否有感染的情况?

目前已经发现了ATM机被感染的案例,银行内部也有很多使用Windows系统的设备,如果没有做好相关防护工作,就有被WannaCry勒索软件感染的风险。

12:重装系统后是否能将病毒除掉?

目前,安天监测到的WannaCry勒索软件版本没有对系统硬盘的MBR进行修改,所以重装系统对清除该病毒有效。重新安装系统后,需尽快打补丁,并按照安天官网发布的“安天应对勒索软件WannaCry配置指南”进行操作,防止WannaCry勒索软件的再次入侵。

13:我家里联网的手机端、MAC端、智能家居设备和其他非Windows系统的物联网设备是否会受到WannaCry勒索软件的影响?

截止到2017年5月14日0点,安天未监控到针对移动端、MAC端、智能家居和其他物联网等设备的该家族病毒版本。

14:勒索者蠕虫病毒是否能U盘传播?

根据目前的分析,我们认为准确的表达是:由于勒索者蠕虫病毒运行后,可能会将一个显示敲诈信息的程序模块“@WanaDecryptor@.exe”拷贝到当时插入电脑的U盘上,但这个程序不会导致二次传播。勒索者蠕虫病毒还有一个负责显示敲诈信息的语言模块,该语言集有28个文件,对应28种语言,这个模块被加载后就会弹出敲诈界面。勒索者蠕虫病毒会遍历驱动器和目录下的文件,如有将要加密的指定后缀名的文件存在,则将这个程序“@WanaDecryptor@.exe”放到该驱动器或该文件夹中。此时如果有U盘插在电脑上,则这个程序也会被拷贝到U盘上。U盘插入到其他未染毒机器上后,该程序由于没有Autoruan.inf等执行入口,不会自动执行。如果未染毒用户误执行该文件,则也会弹出相关提示,可能导致用户恐慌。但该模块内没有数据加密和扫描感染功能,也没有其他载荷下载功能。因此,该蠕虫会将部分程序模块拷贝到U盘上,但不会通过U盘二次传播。

15:为什么勒索者蠕虫病毒加密的部分数据能恢复?

勒索者蠕虫病毒加密破坏机理如下:首先读取原始文件,进行加密操作,生成新的加密后的文件。此时,原始文件与加密后的文件共同存在。此后蠕虫将未加密的原始文件移动到%Temp%目录下,并把文件名改为一个顺序号,并修改扩展名为.WNCRYT,并会移动两次,从攻击者的意图来看,可能是使恢复工具恢复出的文件不在原始目录下,且与原命名不符,导致被用户忽略放弃。此时原始文件已经不存在了,但病毒还尝试执行下面两个操作,尝试把原来的文件再删除一次。样本会定期调用taskdl.exe(主模块释放出来的)将%Temp%目录下的*.WNCRYT进行删除,而其他勒索软件主要使用在原扇区进行文件覆盖。因此该勒索软件可以通过文件数据恢复来恢复部分文件。

【记者】叶丹

【校对】陈宇

快来抢沙发

快来抢沙发